Melhore a postura de segurança de sua equipe com o Defender for DevOps

Não é surpresa para ninguém que DevSecOps - a prática de integrar segurança ao DevOps - é um dos assuntos mais importantes para equipes de desenvolvimento. Afinal, com a adoção de DevOps, de que adianta entregar software rapidamente se ele contiver problemas de segurança? Ao mesmo tempo, incorporar práticas e processos de segurança ao ciclo de desenvolvimento está cada vez mais difícil.

Veja, neste artigo, como o Defender for DevOps da Microsoft ajuda a gerenciar diversos aspectos de segurança de seu processo de DevOps.

Shift-Left e DevSecOps

A prática de DevSecOps é uma evolução natural do conceito de Shift-Left, que é a ideia de que quanto mais cedo você identificar e corrigir um problema, mais barato será para sua organização. Originalmente, a ideia de Shift-Left era aplicada a testes, mas hoje em dia ela se aplica a qualquer aspecto do desenvolvimento de software, incluindo segurança.

O problema é que, embora a ideia de Shift-Left seja simples, sua implementação é complexa. Afinal, como você pode garantir que a segurança seja incorporada ao ciclo de desenvolvimento? Como você pode garantir que sua equipe esteja ciente de problemas de segurança e que eles sejam corrigidos?

Invariavelmente, equipes de desenvolvimento que buscam adotar práticas de desenvolvimento mais seguras esbarram em problemas de comunicação com o pessoal de Segurança. Não tem jeito - via de regra, a área de Segurança é vista como “os chatos que dizem não para tudo.”

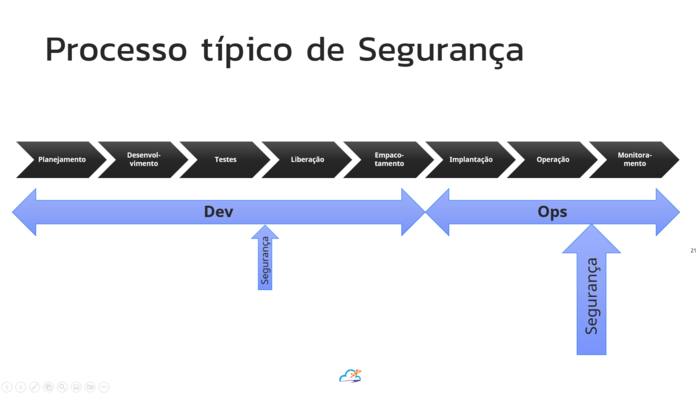

Num processo típico de desenvolvimento onde Segurança é deixada para um segundo momento, costumamos ver o seguinte:

Da mesma forma que acontece com bugs descobertos muito tarde na aplicação, problemas de segurança descobertos no fim do ciclo de desenvolvimento - ou pior, apenas em produção - não apenas são mais caros de se corrigir, mais no caso de um exploit as consequências podem ser desastrosas.

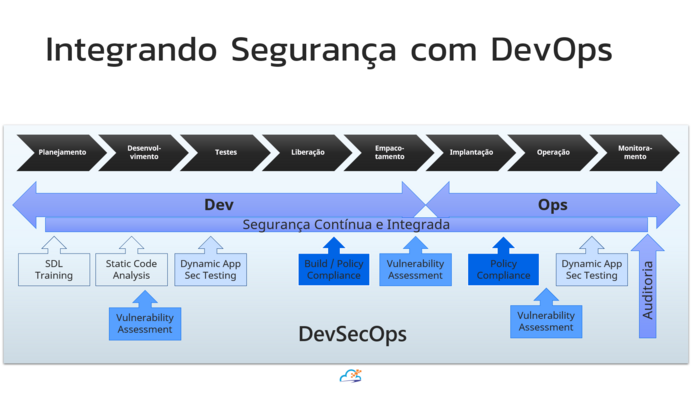

Daí a ideia de trazer as práticas de Segurança para dentro do laço de desenvolvimento e, portanto, passível de ser trazida “mais para a esquerda”. Então, ao invés de focar apenas nas práticas de Dev e Ops, DevSecOps nos lembra de permear Segurança ao longo do processo de desenvolvimento.

Dada a importância de trazer os processos de segurança mais para a esquerda, torna-se indispensável o apoio de ferramentas como complemento a práticas de desenvolvimento seguro. Essas ferramentas nos ajudam a identificar problemas que, de outra forma, poderiam passar despercebidos.

Por outro lado, um excesso de ferramentas - em especial, ferramentas desconectadas e que não compartilham informações entre si - também pode ser um problema.

É aí que entra o Microsoft Defender for DevOps.

Microsoft Defender for DevOps

Equipes de segurança costumam sofrer com a fragmentação de dados e a falta de contexto. Isso é especialmente verdade quando levamos em consideração os riscos de negócios e a falta de processos integrados para antecipar problemas.

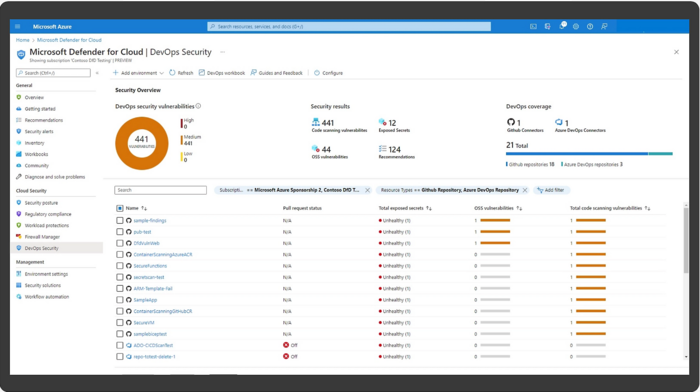

O Defender para DevOps visa a minimizar esses problemas, oferecendo a equipes de Segurança e Desenvolvimento um cockpit unificado para monitorar os aspectos de segurança ligado à aplicação, desde o seu desenvolvimento até a publicação em produção e execução em nuvem.

Os principais recursos do Defender para DevOps são:

- Dashboard com insights sobre Postura de Segurança: o Defender para DevOps oferece um dashboard centralizado com informações sobre a postura de segurança de sua aplicação, incluindo recomendações e alertas de segurança. O dashboard é personalizável e pode ser adaptado às necessidades de sua equipe.

- Descoberta automática de repositórios: o Defender for DevOps permite que você examine todos os repositórios de código de sua organização - estejam eles no Azure DevOps ou no GitHub. Isso reduz o risco de problemas de segurança devidos a repositórios desconhecidos que não estão sendo monitorados pelos processos de segurança de DevSecOps na sua empresa.

- Proteção da infraestrutura de nuvem: o Defender for DevOps inclui segurança para scripts de Infraestrutura como Código (“Infrastructure as Code”, IaC) e para imagens de contêineres, reduzindo o risco de que configurações inadequadas de sua infraestrutura possam abrir brechas de segurança em seu ambiente de produção.

- Priorização de problemas críticos no código: através da integração com o mecanismo de Pull Requests do Azure DevOps e do GitHub, o Defender for DevOps permite que problemas críticos de segurança sejam priorizados e que os desenvolvedores sejam notificados através de anotações em seus pull requests, tornando o processo de correção mais simples e ágil.

O Defender for DevOps integra-se ao Microsoft Defender for Cloud e ao GitHub Advanced Security (incluindo o GitHub Advanced Security for Azure DevOps), permitindo que você tenha uma visão unificada da segurança de sua aplicação, desde o código-fonte até a execução em nuvem.

Conclusão

O Defender for DevOps pode ser uma ferramenta bastante útil em seu arsenal de DevSecOps. Ele permite que você tenha uma visão unificada da segurança de sua aplicação, desde o código-fonte até a execução em nuvem. Atualmente ele está em preview e pode ser usado gratuitamente por até 30 dias. Para saber mais, acesse aka.ms/defender-for-devops.

TDC Innovation 2023

Ah, a propósito: não perca a minha palestra sobre Microsoft Defender for DevOps no TDC Innovation 2023. Vai ser no dia 15/junho/2023, às 11h, na trilha Microsoft do TDC.

Não perca tempo, inscreva-se já!

Um abraço,

– Igor

-

Tags:

- Azure DevOps

- Cloud Computing

- DevOps

- DevSecOps

- Microsoft Defender for Cloud

- Microsoft Defender for DevOps

30/05/2023 | Por Igor Abade V. Leite | Em Técnico | Tempo de leitura: 5 mins.